/exec(s|+)+(s|x)pw+/ix

зӯүзӯү…..

(3) еӯ—з¬ҰдёІиҝҮж»Ө

жҜ”иҫғйҖҡз”Ёзҡ„дёҖдёӘж–№жі•пјҡ

пјҲ||д№Ӣй—ҙзҡ„еҸӮж•°еҸҜд»Ҙж №жҚ®иҮӘе·ұзЁӢеәҸзҡ„йңҖиҰҒж·»еҠ пјү

public static boolean sql_inj(String str) { String inj_str = “’|and|exec|insert|select|delete|update| count|*|%|chr|mid|master|truncate|char|declare|;|or|-|+|,”; String inj_stra[] = split(inj_str,”|”); for (int i=0 ; i < inj_stra.length ; i++ ) { if (str.indexOf(inj_stra[i])>=0) { return true; } } return false; }

(4) jspдёӯи°ғз”ЁиҜҘеҮҪж•°жЈҖжҹҘжҳҜеҗҰеҢ…еҮҪйқһжі•еӯ—з¬Ұ

йҳІжӯўSQLд»ҺURLжіЁе…Ҙпјҡ

sql_inj.javaд»Јз Ғпјҡ

package sql_inj; import java.net.*; import java.io.*; import java.sql.*; import java.text.*; import java.lang.String; public class sql_inj{ public static boolean sql_inj(String str) { String inj_str = “’|and|exec|insert|select|delete|update| count|*|%|chr|mid|master|truncate|char|declare|;|or|-|+|,”; //иҝҷйҮҢзҡ„дёңиҘҝиҝҳеҸҜд»ҘиҮӘе·ұж·»еҠ String[] inj_stra=inj_str.split(“|”); for (int i=0 ; i < inj_stra.length ; i++ ) { if (str.indexOf(inj_stra[i])>=0) { return true; } } return false; } }

(5) JSPйЎөйқўеҲӨж–ӯд»Јз Ғпјҡ

дҪҝз”ЁJavaScriptеңЁе®ўжҲ·з«ҜиҝӣиЎҢдёҚе®үе…Ёеӯ—з¬ҰеұҸи”Ҫ

еҠҹиғҪд»Ӣз»ҚпјҡжЈҖжҹҘжҳҜеҗҰеҗ«жңү”‘”,””,”/”

еҸӮж•°иҜҙжҳҺпјҡиҰҒжЈҖжҹҘзҡ„еӯ—з¬ҰдёІ

иҝ”еӣһеҖјпјҡ0пјҡжҳҜ1пјҡдёҚжҳҜ

еҮҪж•°еҗҚжҳҜ

function check(a) { return 1; fibdn = new Array (”‘” ,””,”/”); i=fibdn.length; j=a.length; for (ii=0; iiпјңi; ii++) { for (jj=0; jjпјңj; jj++) { temp1=a.charAt(jj); temp2=fibdn[ii]; if (tem’; p1==temp2) { return 0; } } } return 1;}

жҖ»зҡ„иҜҙжқҘ пјҢ йҳІиҢғдёҖиҲ¬зҡ„SQLжіЁе…ҘеҸӘиҰҒеңЁд»Јз Ғ规иҢғдёҠдёӢзӮ№еҠҹеӨ«е°ұеҸҜд»ҘдәҶ гҖӮ

еҮЎж¶үеҸҠеҲ°жү§иЎҢзҡ„SQLдёӯжңүеҸҳйҮҸж—¶ пјҢ з”ЁJDBCпјҲжҲ–иҖ…е…¶д»–ж•°жҚ®жҢҒд№…еұӮпјүжҸҗдҫӣзҡ„еҰӮпјҡPreparedStatementе°ұеҸҜд»Ҙ пјҢ еҲҮи®°дёҚиҰҒз”ЁжӢјжҺҘеӯ—з¬ҰдёІзҡ„ж–№жі•е°ұеҸҜд»ҘдәҶ гҖӮ

зңӢе®Ңжң¬зҜҮж–Үз« пјҢ е°Ҹдјҷдјҙ们жҳҺзҷҪsqlжіЁе…Ҙзҡ„еҹәжң¬еҺҹзҗҶдәҶеҗ—пјҹ

жҺЁиҚҗйҳ…иҜ»

-

дҪҷеӯҗжҳҺ|е§ңеӯҗзүҷдҪҷеӯҗжҳҺиә«дҪ“жғ№жӢ…еҝ§пјҢйӘЁзҳҰе¶ҷеіӢйңҖеӨҡдәәз…§йЎҫ

-

дҪ йғҪеҒҡиҝҮе•Ҙжғ…иҠӮжҖӘејӮеҸҲжңүи¶Јзҡ„жўҰ?

-

дёҖзәёзәўзӯҸ з”·еӯҗеҸ‘зҺ°йҷўеӯҗйҮҢйқўжңүжҙһ,дәҺжҳҜжҠҠе®ғжҢ–ејҖ,зңӢеҲ°йҮҢйқўеҫҲж¬Је–ң

-

еҢ—йқ’зҪ‘-еҢ—дә¬йқ’е№ҙжҠҘ|еӨ®иЎҢпјҡдёӯеӣҪз»ҸжөҺдёҚеӯҳеңЁй•ҝжңҹйҖҡиғҖжҲ–иҖ…йҖҡзј©зҡ„еҹәзЎҖ

-

21жңҖдҝқйҷ©|е№іе®үдәәеҜҝеҸҲзҺ°йҮҚеӨ§ж”№йқ©пјҡе»әз«Ӣ3пјӢ1з»„з»ҮдҪ“зі»пјҢе…ЁеҠӣж”Ҝж’‘ж•°еӯ—еҢ–иҪ¬еһӢ

-

зҫҺеӣҪдҪӣе·һ银иЎҢдәәиҙЁдәӢ件иҮҙ5дәәжӯ»дәЎ е«ҢзҠҜе·Іиў«зјүжӢҝ

-

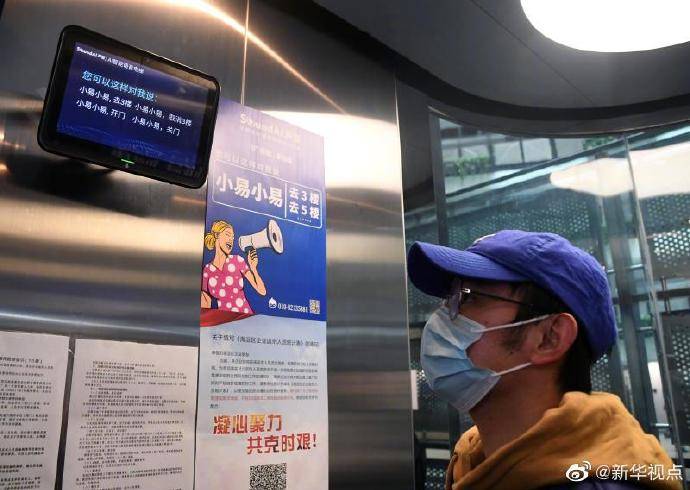

з–«жғ…|黑科жҠҖеҠ©еҠӣз–«жғ…йҳІжҺ§ж–°дёҡжҖҒжҝҖеҸ‘дёӯе…іжқ‘ж–°з»ҸжөҺеҠЁиғҪ

-

-

ж»Ғе·һзҗ…зҺЎеұұй…ҝжіү жіүж°ҙе№ІжҙҢиҖҢиҢ¶йҰҷиҝ·дәә е‘із”ҳйҹөй•ҝ

-

第еҚҒеұҠе…°е·һй»„жІіж–ҮеҢ–ж—…жёёиҠӮејҖ幕 вҖңдҫқжІівҖқеҸ‘еұ•ж—…жёёз»јеҗҲе…Ёй“ҫжқЎ

-

еҚҺдёә|90HzеҲ·ж–°зҺҮ+30Wеҝ«е……+4800дёҮеӣӣж‘„д»…1399пјҢжҜ”зңҹжҲ‘V3жӣҙеҖјеҫ—е…ҘжүӢ

-

еұҖиҜ„пјҡжёӨиҲ№еҸ–еҫ—йҮҚеӨ§з”ҹдә§иҠӮзӮ№иғңеҲ©пјҢж ёжҪңиүҮжңүеҘҪдәӢпјҢдёӯиҲ№е’Ңдёӯж ёиҒ”еҗҲиҙәе–ң

-

жҲ‘жӣҫеңЁжһҒеәҰж„ӨжҖ’зҡ„жғ…еҶөдёӢжҳҜд»Җд№Ҳжў—пјҹ

-

гҖҢжҷ®жӢүиҫҫеҘізҺӢгҖҚдёҖдёӘй•ҝж–‘еӨӘзңҹе®һпјҢдёҖдёӘж»Ўи„ёзҡ„иғ¶еҺҹиӣӢзҷҪпјҢеҗҢж ·иҝ‘50зҡ„и’ӢеӢӨеӢӨе’Ңз§Ұжө·з’җ

-

еј з”ҹе…ЁеҺҶеҸІзңҹзӣё|д»–еҸҲжҳҜжҖҺж ·еҜ№еҫ…иғӨзҰ©еҰ»еӯҗйғӯз»ңзҪ—ж°Ҹзҡ„пјҢйӣҚжӯЈеҜ№иғӨзҰ©иҝӣиЎҢдёҘеҺүжү“еҮ»еҗҺ

-

еӨ©иҪҰе®үе…Ёж“ҚдҪң规зЁӢ еӨ©иҪҰж“ҚдҪң规зЁӢ

-

гҖҺеҒҘеә·гҖҸзҪ‘з»ңй—®ж”ҝ дёЁйқһиҙөйҳіжҲ·зұҚеҰӮдҪ•еҠһзҗҶеҒҘеә·йҖҡиЎҢиҜҒжҳҺпјҹ

-

иүҫд№җеҪұиҜ„40еӨҡеІҒзҡ„еҘідәәпјҢй©»йўңжңүжңҜпјҢеҘіе„ҝе’ҢеҰҲеғҸе§җеҰ№

-

жңҖе…ЁиҠұиҢ¶жҗӯй…ҚеҸҠеҠҹж•ҲдҪңз”Ё,еҗ„з§ҚзҺ«з‘°иҠұиҢ¶жҗӯй…Қе–қжі•еҸҠеҠҹж•Ҳ

-

斑马жө®дё–з»ҳ|дёӨе№ҙеҗҺз»Ҳз«ӢжЎҲпјҢжөҷжұҹдёҖжқ‘ж”Ҝд№Ұиў«38еҗҚжқ‘ж°‘е®һеҗҚдёҫжҠҘпјҡж»Ҙз”ЁиҒҢжқғгҖҒиҙӘжұЎи…җиҙҘ